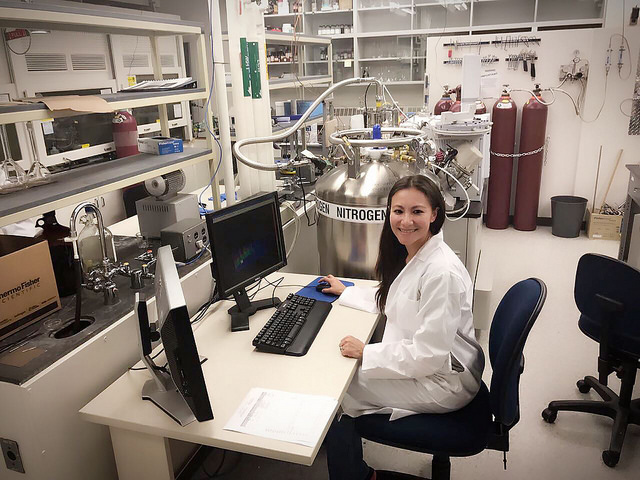

AUTOR: Violeta Amapola Nava

FUENTE: AGENCIA INFORMATIVA CONACYT

Ciudad de México. (Agencia Informativa Conacyt).- El delito cibernético es una forma de crimen trasnacional que ha ido creciendo de manera vertiginosa. Las ganancias anuales de esta actividad van de los 300 mil millones a los tres billones de dólares, comenta Gary Davis, miembro de la Alianza Nacional de Seguridad Cibernética de los Estados Unidos (NCSA, por sus siglas en inglés) y supervisor de programas de seguridad de Intel Security.

Según el Reporte Norton, uno de los estudios internacionales más grandes sobre delitos informáticos, en el 2013, en México se perdieron 39 mil millones de pesos a causa del cibercrimen, con un costo promedio para cada víctima de cuatro mil 381, el doble que para el año anterior.

En su conferencia La seguridad en Internet: cómo mantenerse a salvo en línea, realizada en las instalaciones de la Aldea Digital, en la Ciudad de México, el experto en ciberseguridad, Gary Davis, precisó algunos datos sobre el costo de este tipo de delincuencia, sus formas de operar y cómo protegerse de las actividades malintencionadas en línea.

Usuarios y peligros en México

Según la Asociación Mexicana de Internet (Amipci), 65 millones de mexicanos son usuarios de Internet, lo cual representa casi 60 por ciento de la población del país. Treinta y seis por ciento de los mexicanos usuarios de Internet utiliza el servicio para realizar compras en línea y 26 por ciento lo hace para realizar operaciones de banca en línea. Pero el experto en delincuencia cibernética explica que hoy en día el robo de información bancaria o financiera no es el mayor atractivo para los criminales.

Según la Asociación Mexicana de Internet (Amipci), 65 millones de mexicanos son usuarios de Internet, lo cual representa casi 60 por ciento de la población del país. Treinta y seis por ciento de los mexicanos usuarios de Internet utiliza el servicio para realizar compras en línea y 26 por ciento lo hace para realizar operaciones de banca en línea. Pero el experto en delincuencia cibernética explica que hoy en día el robo de información bancaria o financiera no es el mayor atractivo para los criminales.

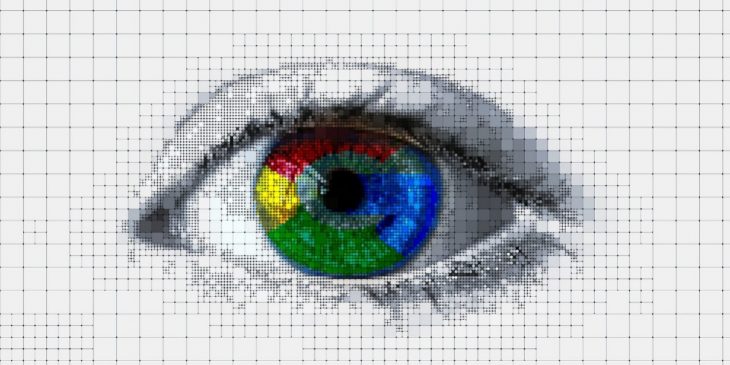

La obtención de información como correo electrónico, teléfono, domicilio y otros datos personales, es el objetivo principal del cibercrimen, datos que muchas veces son otorgados o compartidos sin consideración por los usuarios, incluso en las redes sociales. Hay que considerar que, según la Amipci, 79 por ciento de los mexicanos utiliza el Internet para acceder a estas redes sociales.

“Vender números de tarjetas en el mercado negro fue, en un principio, un negocio jugoso. Pero los bancos encontraron rápidamente formas de protegerse de este tipo de fraudes y el valor de las tarjetas de crédito en el mercado negro ha pasado de 10 dólares a un dólar”.

Esto ya no es conveniente para los cibercriminales, quienes ahora están interesados en acceder a los datos personales, con los que pueden robar identidades y cometer fraudes. Los datos personales valen, hoy, de 10 a 20 veces más que las tarjetas de crédito, por lo que muchas organizaciones criminales se especializan en obtenerlos.

Gary Davis explica que estos grupos delictivos cuentan con 560 millones de tipos de software malicioso, de formas para obtener datos personales; asimismo, cada hora se detectan 5.8 millones de archivos infectados y 4.3 millones de intentos para atraer a las personas a hacer algo que las dañe cibernéticamente.

Formas de delito cibernético

Las principales formas de cibercrimen se pueden dividir en cuatro categorías, según el experto en delitos cibernéticos. La primera es la realizada por las naciones y estados, un tipo de delito que no puede ser detectado por los usuarios comunes.

“Aquí estamos hablando de cuando un país ataca a otro, digamos, robándole su propiedad intelectual, las transacciones que el país está haciendo, robando información de funcionarios o instituciones que pueda utilizarse para atacar a la nación”.

Otra categoría es la del crimen organizado, que utiliza la extorsión y el fraude para obtener ganancias. El ciberespecialista comenta que ya no es necesario estar en un lugar para cometer un crimen y ejemplifica que en el Reino Unido 56 por ciento de todos los delitos están relacionados con el Internet.

El hackeo para atacar organizaciones que se considera están actuando de manera no ética. Una de las organizaciones de hacktivismo más reconocidas es Anonymus, que ha atacado a criminales del Estado Islámico; pero estos grupos también han realizado acciones cuestionables.

El hackeo para atacar organizaciones que se considera están actuando de manera no ética. Una de las organizaciones de hacktivismo más reconocidas es Anonymus, que ha atacado a criminales del Estado Islámico; pero estos grupos también han realizado acciones cuestionables.

Por último, está el Script Kiddie, donde individuos inexpertos, pueden ser incluso personas muy jóvenes, utilizan programas escritos por otros para atacar los sistemas informáticos de instituciones o personas.

“Imagina un niño de 13 años tratando de entrar a la dark web, encontrando un malware, modificándolo y enviándolo a atacar diferentes organizaciones, pues esto se ha convertido en algo muy popular. Nuestro trabajo es educar a estos jóvenes para decirles que hay una mejor manera de aplicar sus habilidades”.

¿Cómo protegerse?

En México, 77 por ciento de las personas se conecta a Internet a través de un smartphone o teléfono inteligente y el tiempo promedio diario que los usuarios pasan en línea es de siete horas y 15 minutos, según la Amipci.

A pesar de ello, datos del Reporte Norton 2013 indican que 50 por ciento de los mexicanos no utiliza contraseña, software de protección o respaldo de datos del smartphone, lo que ha propiciado que 51 por ciento de los individuos que tienen un teléfono inteligente haya sido víctima de un delito informático en los últimos 12 meses y que 71 por ciento haya sufrido esta situación alguna vez en la vida.

El gran problema de los delitos cibernéticos es que los usuarios de Internet no toman las medidas necesarias para protegerse, comenta Gary Davis, quien considera que entre más tiempo dediquemos a las actividades en línea más debemos conocer acerca de las medidas a tomar para evitar el cibercrimen.

| Las principales bases de datos del sector público que potencialmente se comercializan en mercados ilegales son:

•Las listas de los padrones electorales del Instituto Nacional Electoral (INE): nombre, dirección, fecha de nacimiento, ocupación y clave electoral. Fuente: Estudio sobre el valor económico de los datos personales.Amipci. |

El experto explica que 63 por ciento de las violaciones a los datos personales está relacionado con una contraseña débil; puntualiza que las contraseñas adecuadas deben ser complicadas, cambiadas periódicamente —entre tres y seis meses— y no deben ser las mismas para todas las aplicaciones que utilicemos.

Otro problema es el phishing, esos mensajes de texto o correos electrónicos fraudulentos, que mediante la suplantación de identidad piden que mandes información personal o accedas a un vínculo malicioso.

“Treinta por ciento de los correos de phishing se abren. Las personas deben asegurarse de tener un antivirus activo en los dispositivos móviles o computadoras y analizar los correos electrónicos que les llegan. Lo más usado para este tipo de correos es la ingeniería social; los delincuentes investigan tus datos y hábitos y te envían un correo electrónico, lo más común es suplantar a tu banco y pedirte que envíes tu contraseña”.

La educación y la concienciación son claves, se debe dedicar tiempo para involucrarse y mantenerse informado acerca de las medidas de seguridad para evitar el crimen cibernético. Utilizar una contraseña o pin de protección, huella digital, voz o reconocimiento facial son medidas que no toman mucho tiempo y protegen enormemente, detalla el experto.

Otras medidas importantes son utilizar solo app stores confiables, apagar el Bluetooth cuando no se utilice, encriptar el teléfono, respaldar la información, no descargar aplicaciones que pidan acceder a tus datos importantes, instalar programas que borren tus datos en caso de robo o extravío del dispositivo y, sobre todo, no compartir información que las páginas no necesitan, hay que tener mucho cuidado con lo que exponemos en las redes sociales, pues cualquiera puede acceder a ello, concluye el experto.